GPON Dasan H660GM – przeciekanie vlanów w wersji 1.16-0003.

Po uruchomieniu końcówek H660GM w sieci GPON skrypt wykrył nam nieautoryzowany serwer DHCP w vlanie telewizyjnym. Pierwotnie zakładałem, że któryś z klientów “zapętlił” port IPTV z IT na końcówce. Taką sytuację powinien wykryć mechanizm loop-detect, który z powodzeniem stosujemy na OLT Dasan. W kierunku tej teorii przeważał fakt, że “złowrogi” serwer DHCP miał adres MAC bardzo podobny do adresu jednej z końcówki klienckiej.

Analizując działanie końcówki Dasan H660GM zauważyłem, że w vlanie telewizyjnym pojawia się MAC adres interfejsu LAN końcówki klienckiej, mimo iż podniesiony jest tylko jeden port ethernet, na którym widziałem MAC dekodera telewizyjnego. Spotykałem się z takimi sytuacjami w przypadku niektórych zarządzalnych switchy typu smart, więc w pierwszej chwili nie wzbudziło to mojego niepokoju.

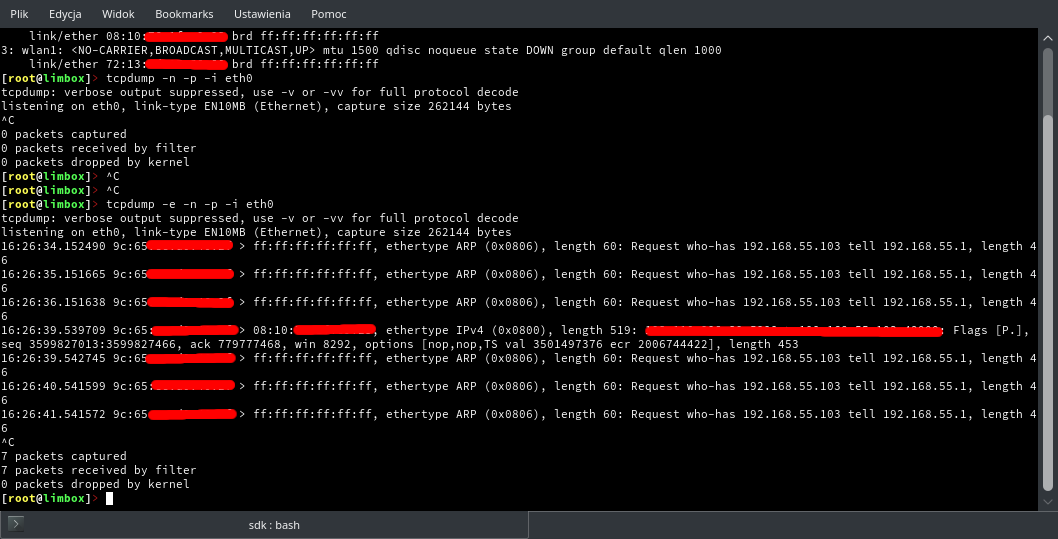

Coś mnie jednak podkusiło, wpiąłem komputer bezpośrednio w port ethernetowy dedykowany dla telewizji i uruchomiłem tcpdump.

Jak widzicie w vlanie telewizyjnym, który powinien być odseparowany od portów dedykowanych dla usługi IT pojawia się adresacja zarezerwowana dla interfejsów LAN.

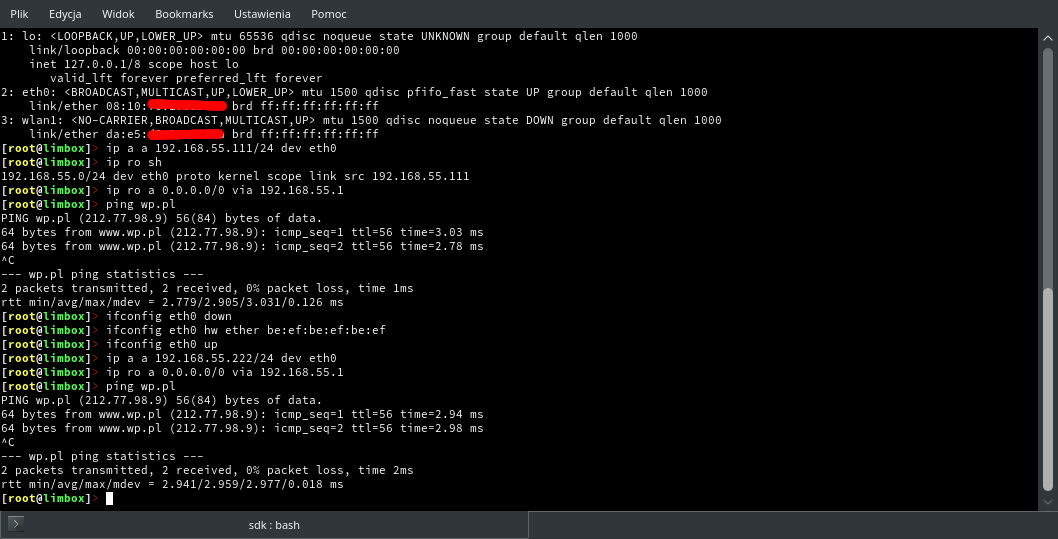

Zaadresowałem interfejs, dodałem statyczny routing i.. uzyskałem dostęp do Internetu (!). Co ciekawe, pakiety DHCP przelatywały sporadycznie – próby odpytywania o adres klientem kończyły się powodzeniem raz na kilkadziesiąt razy. Zupełnie jakby te pakiety przelatywały wybiórczo.

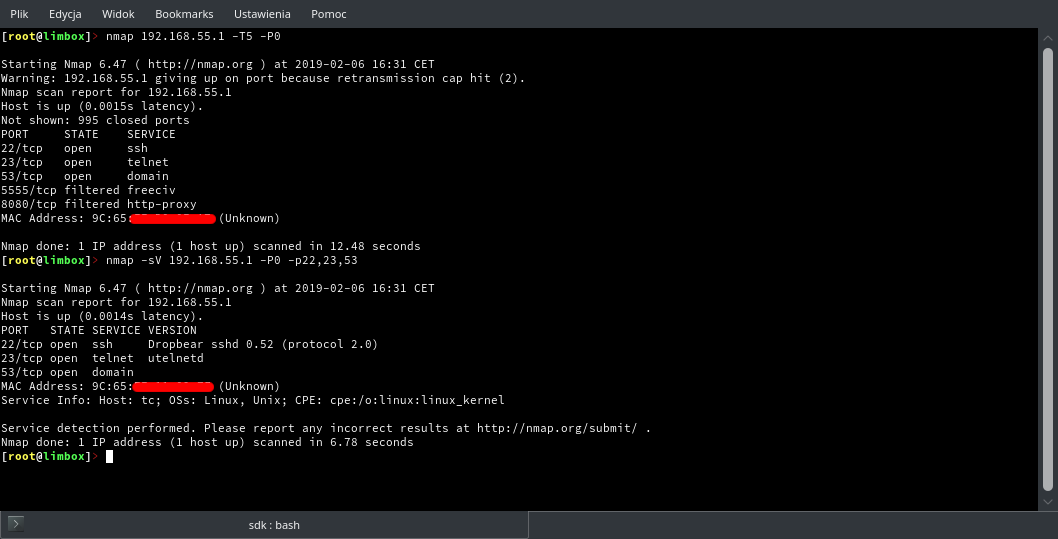

Zobaczmy do jakich usług będąc w ten sposób wpiętym uzykamy dostęp.

Końcówkę możemy odpytać na porcie 53/UDP, działa prawidłowo. Telnet jest zablokowany od strony urządzenia – pytanie o login i hasło jest, ale zalogować się nie da.

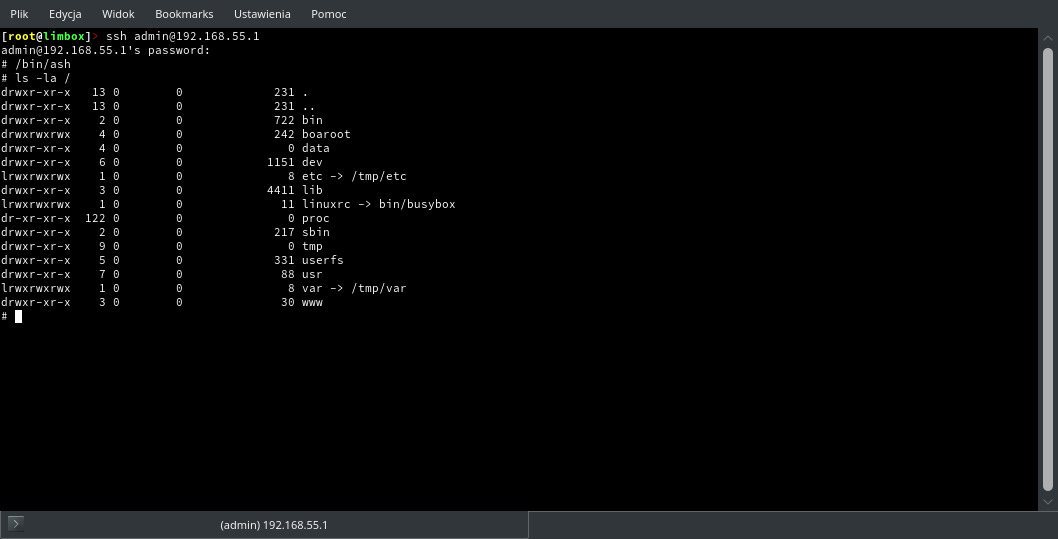

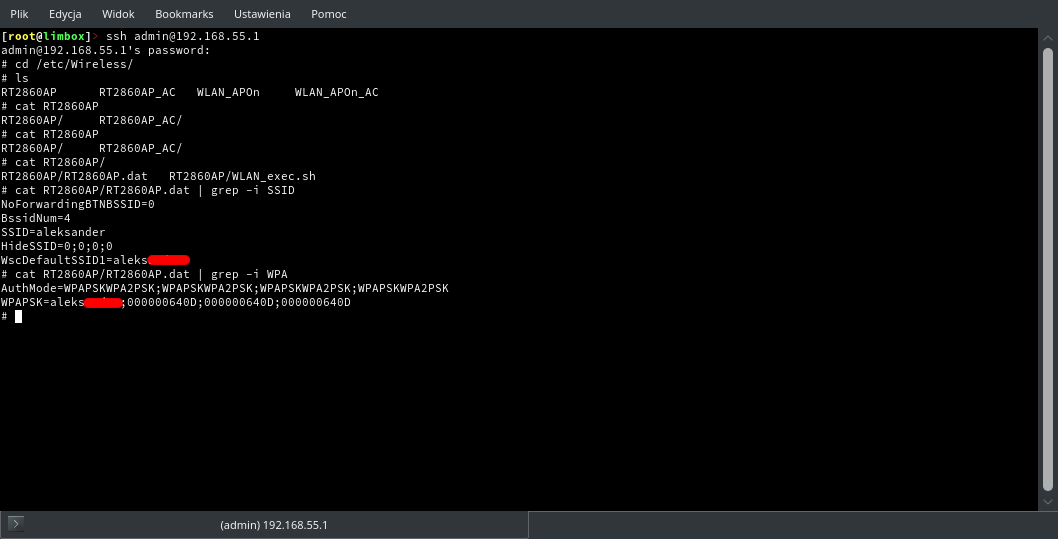

W przypadku, gdy operator korzysta z domyślnych loginów i haseł w GPON (na co natrafiałem wielokrotnie) uzyskujemy dostęp do powłoki końcówki. Pracuje ona na architekturze MIPS. Rozejrzyjmy się, jakie informacje uda się nam jeszcze wyciągnąć.

Przeglądając katalogi trafiamy na kilka plików, których zawartość może być potencjalnie niebezpieczna dla operatora, gdy ktoś niepowołany w ten sposób uzyska dostęp do końcówki.

Co ciekawe – będąc zaadresowanym w klasie 192.168.55.x na arping do adresu 192.168.55.1 odpowiadają nam wszystkie końcówki będące w tym segmencie sieci. Konfigurując statyczny wpis ARP dla każdej z nich mogliśmy z powodzeniem uzyskiwać do nich dostęp. Zakładamy oczywiście sytuację, że operator nie zmienia w profilu XML hasła dostępu (co na pewno niejednokrotnie ma miejsce).

Po zgłoszeniu błędu do dystrybutora uzyskaliśmy dostęp do oprogramowania RC1.16-0020, które eliminuje opisane wyżej problemy. Obecnie stabilną i “aktualną” wersją nadal pozostaje 1.16-0003. Zalecam aktualizację do RC, która pracuje stabilnie.

Podsumowując – jeśli stosujecie końcówki Dasan H660GM w wersji 1.16-0003 i zdarzają Wam się awarie telewizji – najprawdopodobniej winna jest sytuacja, gdy dekoder pobiera adres z H660GM zamiast z DHCP dedykowanego dla danej podsieci telewizyjnej. Warto się temu przyjrzeć.

A czy port mappinng jest zrobiony? My mieliśmy lepsze jaja bo wpinając się w LAN i logując na router po adresacji wew 192.168.55.1 lądowaliśmy na innym ont w innym vlanie. I co kilka minut zmieniał się ont na który nas logowało.

Zgadza się, dlatego ustawialiśmy statyczny ARP 😉

Nie można lepszej grafiki? Nic na tych zrzutach nie widać.

Przepraszam. Poprawione – grafiki da się powiększać.