MikroTik mAP Lite – phishing – łowca loginów

Poniższy artykuł został stworzony z myślą o uświadamianiu użytkowników Internetu. Nie zalecam wykorzystywania tego typu rozwiązań do działań niezgodnych z prawem!

Stosunkowo niedawno na rynku pojawił się nowy produkt łotewskiego producenta sprzętu sieciowego – MikroTik. Mowa o mAP Lite (RBmAPL-2nD). Produkt jest niezwykle ciekawy ze względu na jego gabaryty (48x49x11), niski pobór prądu oraz znaną z produktów MikroTik wszechstronną funkcjonalność. Pudełko mAP Lite ma rozmiary nie sugerujące w żaden sposób jakie maleństwo czai się w jego środku. Sami zobaczcie:

Moje zainteresowanie tym produktem pojawiło się ze względu na chęć zbudowania sieci access-pointów we własnym mieszkaniu, które zapewniałyby jego pełne pokrycie, łatwą diagnozę ewentualnych problemów oraz małe gabaryty. mAP Lite po wyjęciu płytki z obudowy bez problemu mieści się w puszcze podtynkowej (dzięki za cynk!), a jako, że można go zasilać poprzez PoE, bądź złącze microUSB – nadaje się idealnie. Poniżej namacalny dowód odnośnie apetytu mAP Lite na prąd.

Nie będę skupiał się na jego funkcjonalności oraz obszernych możliwościach konfiguracji. Po zauważeniu gabarytów tego urządzenia oraz portu microUSB wpadł mi do głowy pomysł zasilenia go z powerbanka oraz stworzenie prostego kolektora danych do logowania. MikroTik ma wszystko co potrzeba – wbudowany serwer WWW, możliwość zapisywania logów na dysku, uruchamianie na nim wirtualnych maszyn (Metarouter – warto poczytać!) oraz zaawansowany firewall. To wszystko czego potrzeba, aby stworzyć PoC “credential harvestera”.

Ze względów prawnych rozwiązanie, które prezentuję zbiera w logach jedynie loginy do portali społecznościowych, pod które to urządzenie się podszywa. Jest to robione tylko w celach statystycznych, aby odkryć jak wiele osób nie zwraca uwagi na podstawowe kwestie związane z bezpieczną pracą w sieci. Wiadome jest, że osoby, które świadomie korzystają z sieci nie dadzą się nabrać, ale z drugiej strony – to nie ta grupa jest targetem kampanii. 2FA załatwia temat. Wiadome jest również, że w przypadku takiej konfiguracji hasło może zostać bez problemu zarejestrowane na naszym MikroTiku. Na niektórych darmowy hotspot działa jak płachta na byka.

Nie podam “na tacy” żadnych rozwiązań. Jest to PoC – Proof of Concept. Przedstawię krótko co urządzenie domyślnie “może” po wyjęciu z pudełka, oraz co może umieć, jeśli zastosujemy odpowiednią konfigurację oraz je oskryptujemy. W niewłaściwych rękach to rozwiązanie może być stosunkowo niebezpieczne i narobić komuś kłopotów.

Po wyjęciu urządzenia z pudełka rozgłasza się nam ono jako SSID “Mikrotik-XXXXXX” – końcówka nazwy sieci zależna jest od adresu MAC urządzenia. Nasze urządzenie może działać jako router Wifi (uplink kablowy), router wifi z uplinkiem radiowym, repeater, system hotspot oraz wiele innych – zapraszam do dokumentacji. My skupimy się na funkcjonalności hotspotu, które spełnia założenia projektu. Do prawidłowej pracy nasz MikroTik nie potrzebuje dostępu do Internetu (gdybyśmy jednak chcieli dane wysyłać na zewnętrzny serwer celem analizy – można dopiąć się do istniejącej sieci wifi, oraz stworzyć Virtual AP na potrzeby honeypota). Tutaj opiszę rozwiązanie w którym MikroTik jest jedynym elementem systemu i nie posiada wyjścia na świat.

Rozpoczynamy od wyczyszczenia domyślnej konfiguracji, zmiany nazwy urządzenia, zabezpieczenia go hasłem oraz wyłączeniu zbędnych usług. Gdy uruchomimy usługę hotspot na wybranym przez nas interfejsie radiowym (2,4GHz / 5GHz) i poprawnie go skonfigurujemy to wyszukując sieci wifi natrafimy na naszą sieć, po połączeniu zostanie nam przydzielony adres IP, a wszelkie próby odwołania się do zasobów HTTP będą przekierowywane na domyślne okno logowania do systemu hotspotowego.

My zamierzamy jednak przyłożyć się ciut bardziej – stworzyć stronę logowania, która wygląda profesjonalnie, budzi zaufanie, nazwa sieci kojarzy się z miejscem gdzie przebywamy.. może dodanie do witryny logo znanego z reklam operatora? Tego typu detale powodują, że kampania będzie skuteczniejsza i dotrze do większej ilości osób. Dodatkowo sklonujemy okna logowania do popularnych portali społecznościowych, za pomocą których potencjalna ‘ofiara’ miałaby się logować do hotspota, aby uzyskać dostęp do Internetu.

Kolejnym krokiem, jest skonfigurowanie na nim serwera DHCP oraz DNS w taki sposób, aby każde zapytanie było przekierowywane na adres IP MikroTika i prezentowało witrynę logowania, którą przygotowaliśmy wcześniej. Dodatkowo siłowo przekierowujemy zapytania DNS do nas (gdyby klient miał wpisane swoje adresy DNS statycznie).

Tak wygląda zestaw gotowy do pracy:

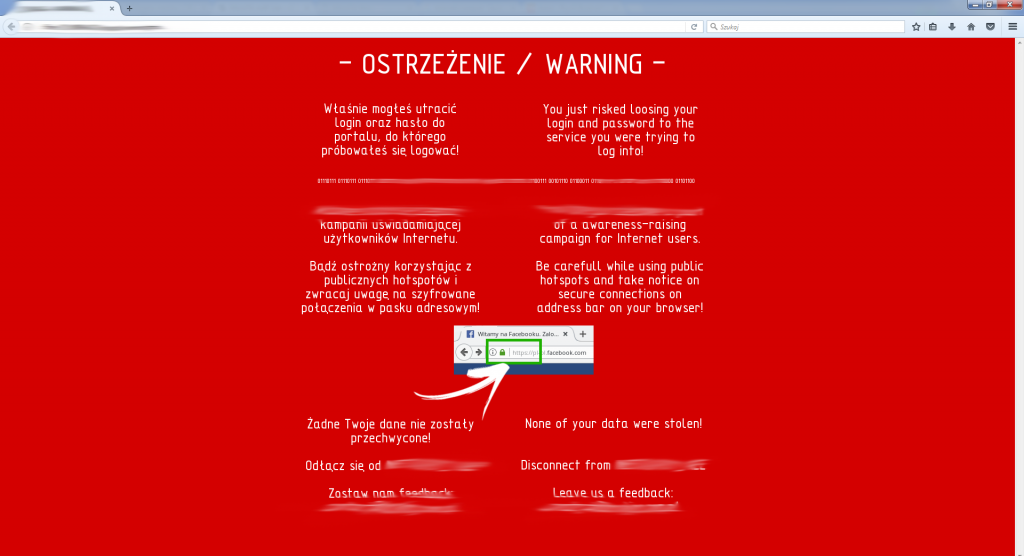

Osoba, która nie zwróci uwagi na brak szyfrowania transmisji i podejmie próbę logowania się do hotspota zostanie po podaniu danych przekierowana na witrynę z informacją o kampanii.

Siła sygnału wifi ze względów na gabaryty urządzenia nie powala, ale mimo wszystko da się za jego pomocą dosyć skutecznie pokryć spory obszar – przestrzeń kawiarnianą w centrum handlowym, cały wagon w pociągu lub sporych rozmiarów obszar na świeżym powietrzu.

Rozmieszczanie fałszywych AP zamierzam rozpocząć w przyszłym tygodniu i na pewno podzielę się z Wami wynikami eksperymentu. Zapowiem jedynie, że dwie krótkie podróże koleją podmiejską, autobusem oraz wizyta w centrum handlowym spowodowały, że 7 osób próbowało logować się do usługi. Liczę, że po ujrzeniu komunikatu o możliwości utraty loginu i hasła wezmą sobie tą naukę do serca i w przyszłości będą bardziej ostrożne.

moglbys dodac do bloga backup ustawien wtedy kazdy mialby gotowca na stworzenie wlasnego HotSpota z czym trzeb sie troche nameczyc.

Celowo gotowe rozwiązanie nie jest umieszczone.